原文 | ScamSniffer

编译 | 吴说区块链

背景

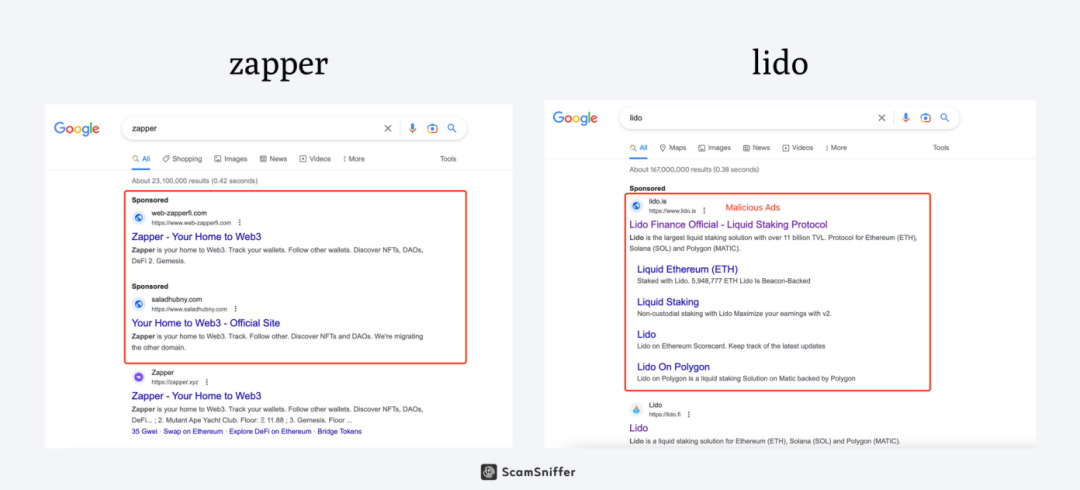

最近几周,ScamSniffer 调查了多起用户通过 Google 搜索广告成为网络钓鱼诈骗受害者的案例。这些用户无意中点击了恶意广告,并被引导至欺诈网站,造成巨额经济损失。

恶意广告

对受害者使用的关键字的调查发现,搜索结果的最前面有大量恶意广告。大多数用户不知道搜索广告的欺骗性,会点击第一个可用选项,这会导致他们访问虚假和恶意网站。

攻击对象

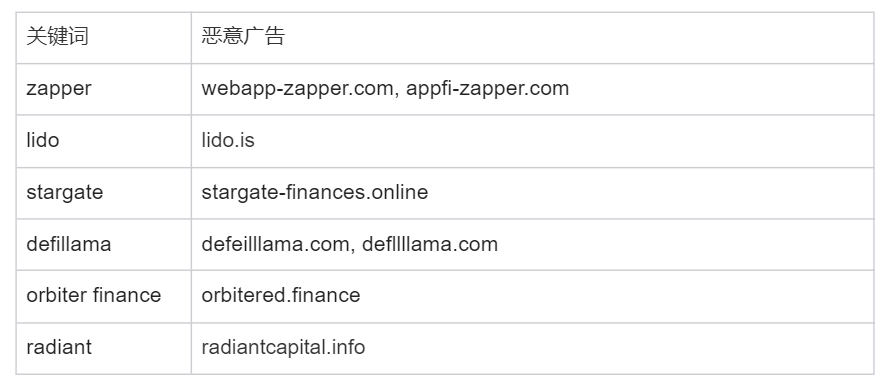

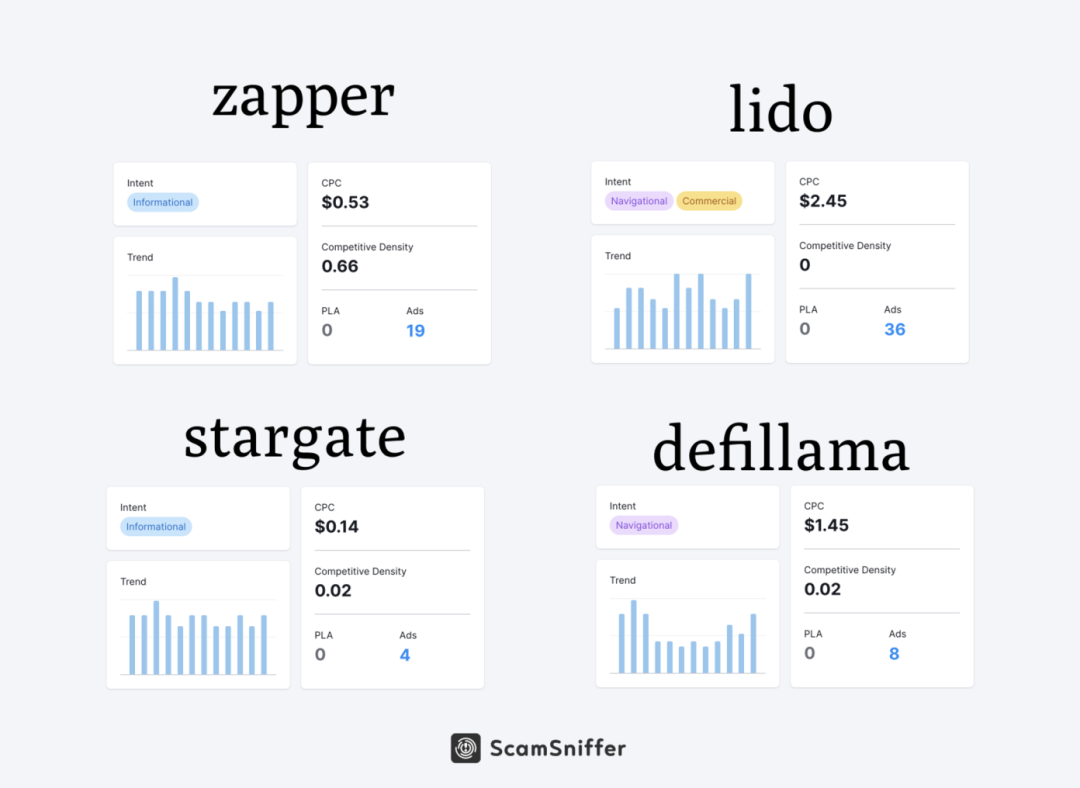

对关键字的分析表明,一些恶意广告和网站针对的是 Zapper、Lido、Stargate、Defillama、Orbiter Finance 和 Radiant 等项目。下表概述了与每个关键字相关的恶意广告:

恶意网站

当您从 Zapper 打开恶意广告时,您可以看到它尝试使用 Permit 签名来获取我的 $SUDO 的授权。如果您安装了 Scam Sniffer 插件,您将收到实时风险警报。

目前,许多钱包对这种签名没有明确的风险警告,普通用户可能会认为它是正常的登录签名,并不假思索地签署。

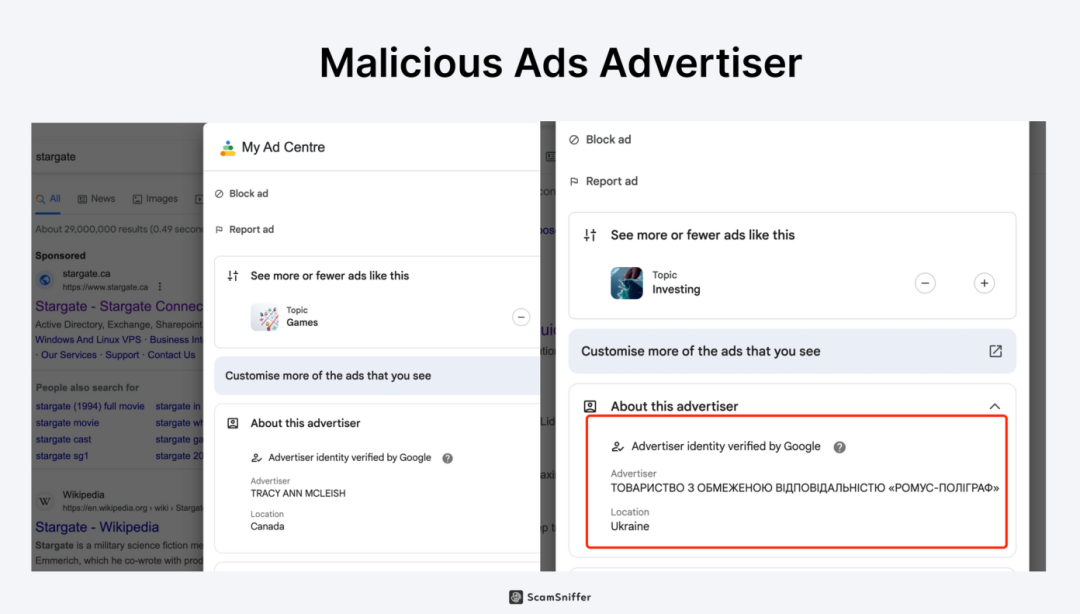

恶意广告商

对恶意广告信息的分析确定以下广告商负责投放这些广告:

● ТОВАРИСТВО З ОБМЕЖЕНОЮ ВІДПОВІДАЛЬНІСТЮ «РОМУС-ПОЛІГРАФ(来自 乌克兰)

● TRACY ANN MCLEISH(来自加拿大)

绕过审查

恶意广告采用多种技术来绕过 Google 的广告审核流程,包括:

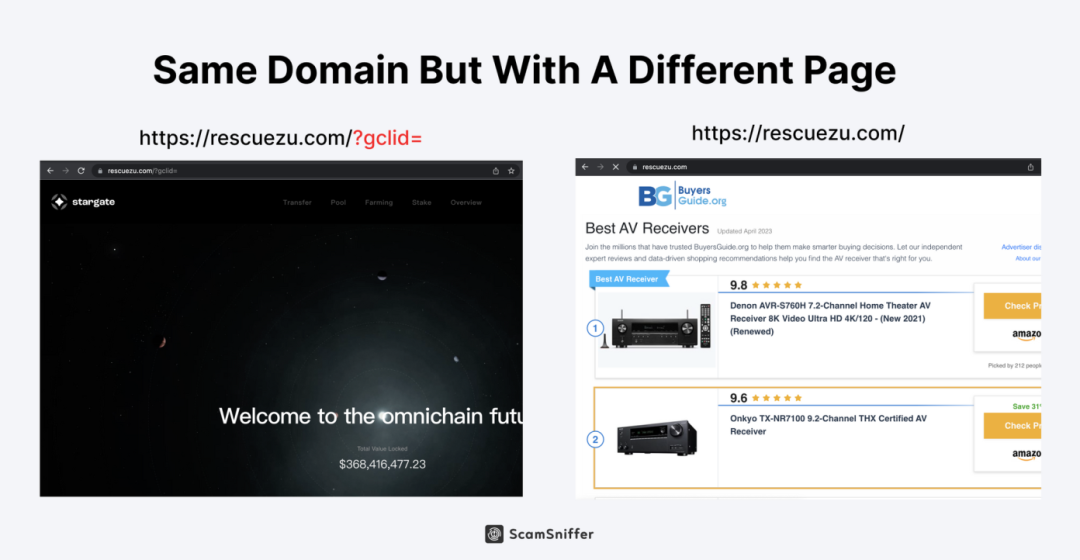

参数区分

欺诈网站使用gclid Google Ads 用于跟踪点击的参数,根据用户来源显示不同的页面。这使得他们能够在审核阶段显示正常的网页,从而有效地绕过谷歌的广告审核流程。

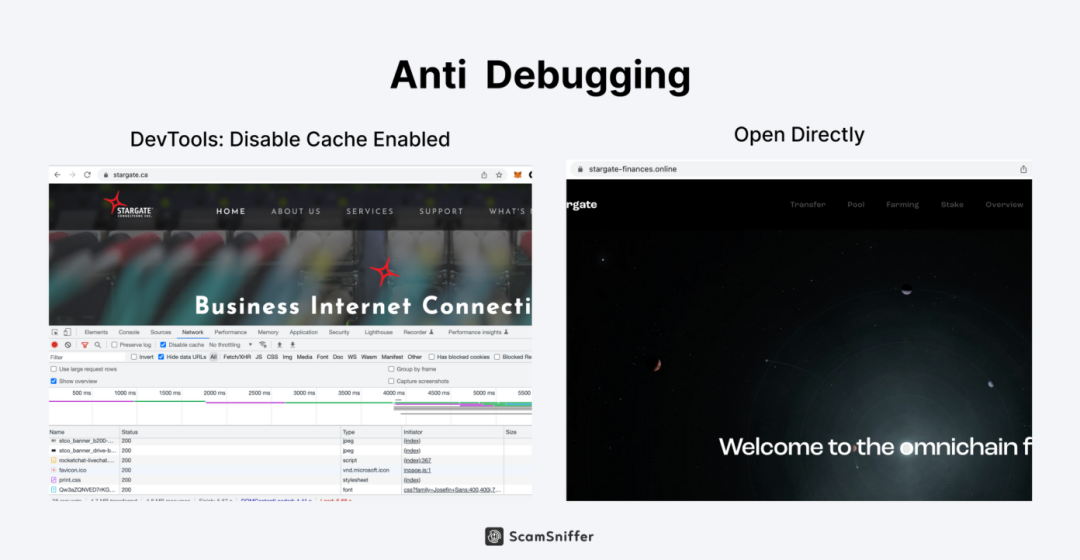

调试预防

一些恶意广告使用反调试措施,当开发者工具启用时将用户重定向到正常网站,而直接访问时则重定向到恶意网站。这一策略有助于绕过谷歌广告机器的一些审核。

这些绕过技术使得恶意广告能够欺骗谷歌的广告审核流程,最终给用户造成重大损失。

Google Ads 的改进建议

● 集成以 Web3 为中心的恶意网站检测引擎

● 在整个广告投放生命周期中持续监控着陆页,通过参数及时识别动态切换或欺骗行为

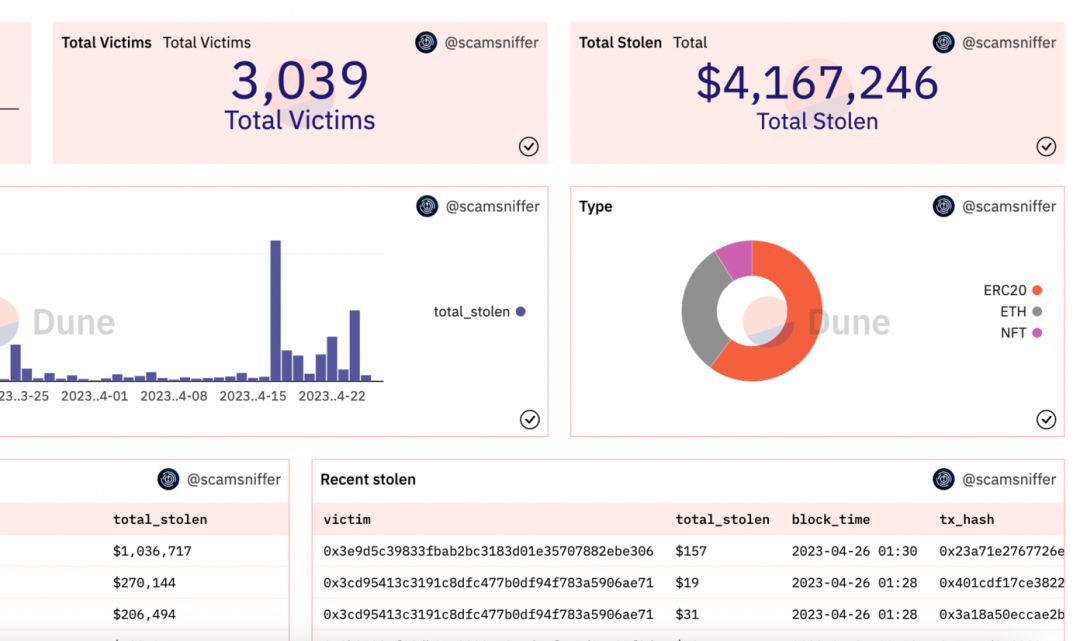

被盗估计

对 ScamSniffer 数据库中与恶意广告网站相关的地址进行的链上数据分析显示,约 3,000 名受害者的大约 416 万美元被盗,其中大部分盗窃发生在上个月。

细节:

https://dune.com/scamsniffer/google-search-ads-phishing-stats

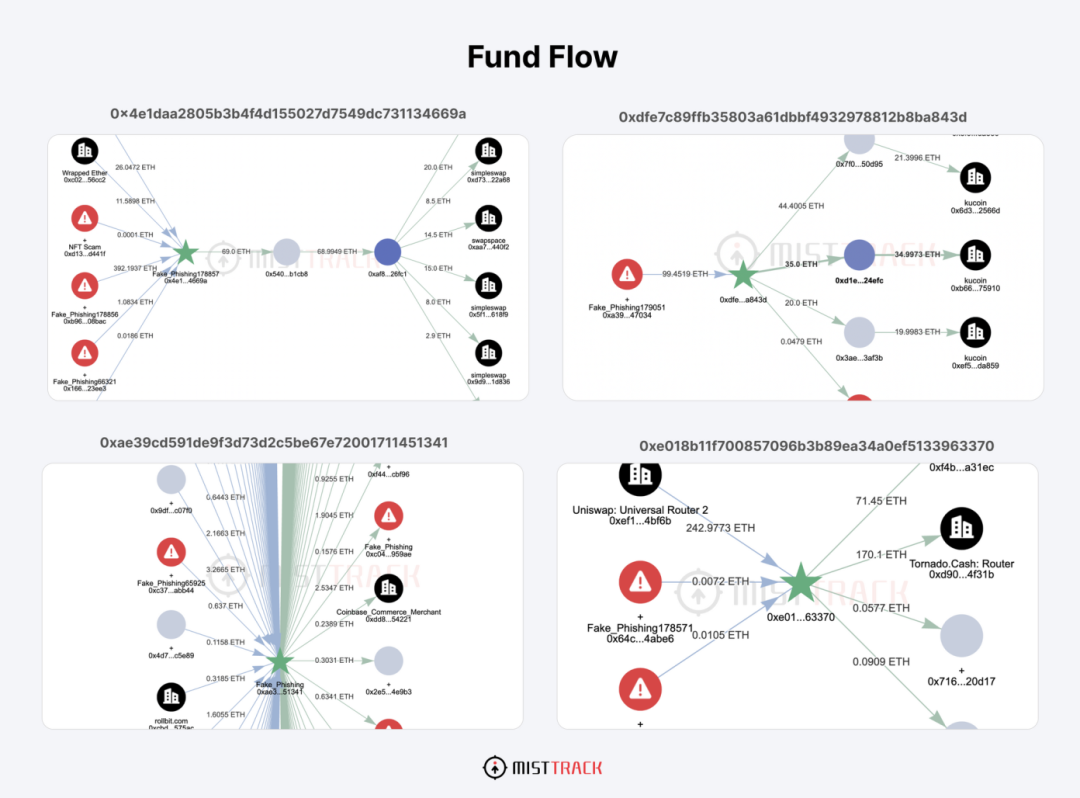

资金流向

通过分析几个较大的资金收款地址,发现部分资金存入了 SimpleSwap、Tornado.Cash、KuCoin、Binance 等。

0xe018b11f700857096b3b89ea34a0ef5133963370

0xdfe7c89ffb35803a61dbbf4932978812b8ba843d

0x4e1daa2805b3b4f4d155027d7549dc731134669a

0xe567e10d266bb0110b88b2e01ab06b60f7a143f3

0xae39cd591de9f3d73d2c5be67e72001711451341

投资回报率估算

广告分析平台表明,这些关键词的平均每次点击费用约为 1-2 美元。根据预计转化率 40% 和 7,500 名用户点击广告计算,广告费用约为 15,000 美元。根据每次点击成本,预计投资回报率约为 276% 。

结论

分析显示,大多数网络钓鱼广告的广告成本相对较低。这些恶意广告通过技术手段和伪装,成功欺骗了 Google 的广告审核流程,导致其被用户看到并造成重大危害。

为了将成为此类诈骗受害者的风险降到最低,用户在使用搜索引擎时应保持警惕,并积极屏蔽广告区域的内容。此外,谷歌广告加强对 Web3 恶意广告的审查过程对于更好地保护用户至关重要。

最后,感谢 23pds@SlowMist、@Tay、bax1337@ConvexLabs、SunSec@DeFiHackLabs、ZachXBT 和 Teddy@Biteye 审阅数据和内容!

编辑:web3528btc 来源:加密钱包代币